Стратегические «прорехи» в хозяйственно-экономическом развитии России. Часть VIII

Как мы уже отметили в предыдущей части нашего исследования, некоторые эксперты не считают возможным и целесообразным использовать для микроэлектроники ракетно-космических систем техпроцессы размерностью ниже 90 нанометров. Объясняется это крайне жесткими требованиями к термической, ударной и прежде всего радиационной устойчивости компонентов электроники.

Однако многие российские разработчики ракетно-космической и высотной авиационной техники с такой позицией категорически не согласны.

Во-первых, потому что знают, что в американских (и, как сообщается, в китайских тоже) ракетно-космических системах уже успешно используется микроэлектроника с топологией, разработанной на основе техпроцесса 28 нанометров. В том числе в системах, рассчитанных на долговременное пребывание в экстремальных условиях эксплуатации на орбите — например, в спутниках связи и дистанционного зондирования Земли.

Во-вторых, специалисты прекрасно понимают, насколько важны для любой ракетно-космической (и, кстати, авиационной тоже) техники объем, вес и энергопотребление выводимых полезных нагрузок. Здесь каждый выигранный килограмм или кубический дециметр, что называется, действительно «на вес золота». А сокращение размерности техпроцесса в микроэлектронике в большинстве случаев дает многократный выигрыш не только в массе и объеме управляющих и иных электронных систем, но и, как правило, в их энергопотреблении и быстродействии.

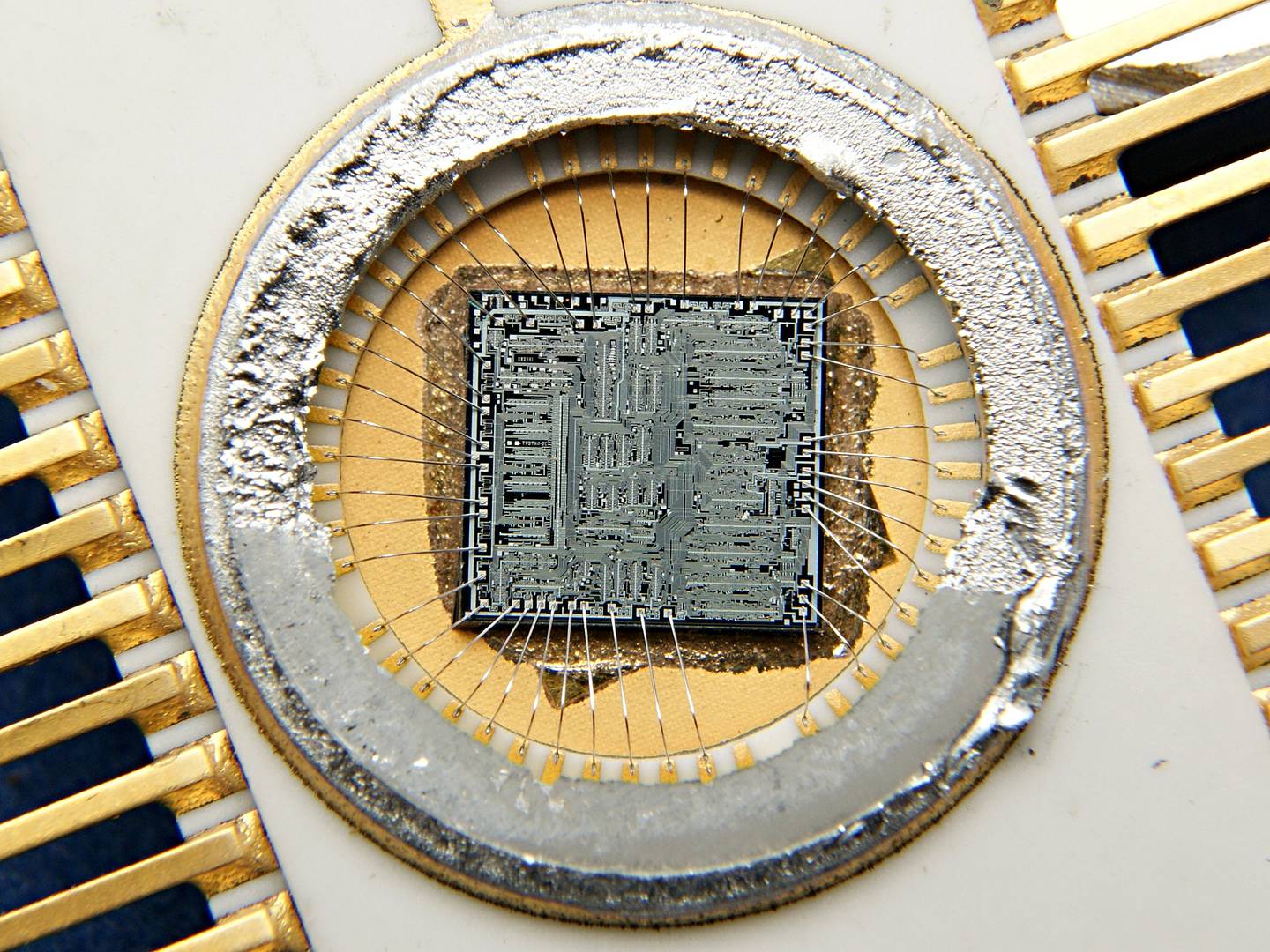

Однако сокращение размерности термо- и радиационно-стойкого техпроцесса в рамках привычных технологий приводит, в результате проникновения космического излучения в микросхему, к различным нарушениям работы ее транзисторных элементов — от некорректных переключений до возникновения «токов пробоя». Причем размещение микросхем в специальные металлокерамические корпуса радиационной защиты (РЗ) — на некоторых орбитах от наиболее жесткого излучения (протоны, высокоэнергетичные электроны, альфа-частицы, гамма-кванты и т. д.) все-таки не спасает.

Одним из широко применяемых способов повышения радиационной устойчивости микросхемотехники космического применения является резервирование или дублирование (чаще всего трехкратное — «троирование») элементов схемы и выбор правильного состояния элемента схемы на основе схемотехники «голосования» между дублями. Однако при этом теряется значительная часть полезной площади кристалла, повышается энергопотребление и снижается быстродействие.

Другой широко применяемый способ повышения радиационной устойчивости микросхем — специальные технологии «легирования» кристалла подложки (в частности, образование на нем слоя оксида кремния) для создания глубинной структуры «кремний на диэлектрике», что резко снижает вероятность некорректных переключений транзисторов и электрического пробоя схемы. Но при этом, во-первых, также снижается (на 30–40%) эффективно используемая площадь кристалла и, во-вторых, применяемая технология приводит к очень существенному удорожанию (иногда — на порядок) выпускаемых микросхем.

Такие и другие технологические решения, обеспечивающие радиационную устойчивость микросхем, конечно, в какой-то мере применяются и в России. Однако пока что на основе техпроцессов сравнительно большой (как правило, существенно больше 90 нанометров) размерности.

Это в определенной мере предопределяет большую массу, объем и энергопотребление той части полезных нагрузок российских космических аппаратов, которая отвечает за их микроэлектронное обеспечение. Высшего мирового уровня в данной сфере отечественная промышленность пока не достигла. С этим, по оценкам ряда экспертов отрасли, во многом связаны нередкие отказы российских космических аппаратов (в том числе спутников связи, разведки, зондирования) долгосрочного назначения, а также значительно более короткие сроки их активной работы на орбите по сравнению с лучшими мировыми образцами.

Российская микроэлектроника и риски «новых цифровых войн»

О «цифровых войнах» в последние годы и в России, и в мире пишут много. Причем сейчас, как правило, основное внимание при рассмотрении этой проблемы уделяется так называемым «хакерским атакам». То есть проникновению в чувствительные зоны электронных коммуникаций противника через глобальную или локальную сетевую инфраструктуру за счет использования или целенаправленного создания уязвимостей в программном обеспечении.

В связи с этим у многих интересующихся этой проблемой «на слуху» и разрушение инфраструктуры центрифужного обогащения урана на секретном подземном иранском заводе при помощи внедрения американо-израильского компьютерного вируса Stuxnet, и многочисленные обвинения «китайских хакеров» в воровстве стратегических коммерческих секретов у ведущих американских корпораций, и не менее многочисленные обвинения «российских хакеров» во вмешательстве в процедуры выборов в США, Испании и др. за счет похищения чувствительных данных из серверов ведущих политических партий, и т. д.

Однако есть и второй тип уязвимостей электронного компьютерного оборудования, о рисках атак через которые говорят и пишут гораздо реже. Это так называемые «аппаратные закладки», внедренные в микроархитектуру компьютерного «железа» и способные либо в заданный момент времени, либо при выполнении определенного «пакета» внутренних команд, либо при подаче особым образом организованного «внешнего» запускающего сигнала — вызвать сбой, некорректную работу или даже полное отключение компьютерной системы противника.

Ранее в нашем исследовании мы уже упоминали об использовании такого рода «закладок» американскими спецслужбами в компьютерном оборудовании, нелегально ввозимом в СССР в годы холодной войны, а также цитировали отчетные «рапорты» ЦРУ об ущербе, нанесенном этими «закладками» советской экономике.

Однако нужно понимать, что такого рода «закладки» в современном многоядерном процессоре, который создан по «нанометровым» техпроцессам и содержит многие миллиарды транзисторов, — практически невозможно обнаружить и идентифицировать даже самыми современными методами до того момента, когда эти закладки начнут наносить запланированный конструкторами ущерб.

Причем даже этот ущерб может быть выявлен далеко не всегда. В профессиональной литературе такого рода закладки уже описаны достаточно широко.

Это может быть, например, скрытый внутренний программный модуль, который с определенной регулярностью вносит в любые или «избранные» исполняемые компьютером программы «как бы случайные» ошибки.

Это может быть «неслучайный» программный изыск во внутреннем генераторе псевдослучайных чисел, который отвечает за шифрование данных. Что тем самым фактически открывает для авторов процессора доступ к шифру.

Это может быть внутренняя команда процессора, которая при определенных случайно возникших условиях уничтожает информацию в памяти компьютера.

Это может быть, наконец, определенный «спящий» внутренний модуль процессора, который «пробуждается» при очередном или внеочередном обновлении программного обеспечения и начинает исполнять некие вредоносные операции, и так далее.

Именно по перечисленным выше причинам мы в данном исследовании уделили так много места обсуждению проблемы создания полностью российских (и в части «железа», и в части программного обеспечения) компьютеров различных классов.

И хотя, как мы видели выше, для решения этой проблемы в последнее время делается очень много, с точки зрения «цифровых войн» безопасность нашей страны нельзя считать обеспеченной хоть сколько-нибудь удовлетворительно.

В частности, по опубликованным в конце 2018 года данным, сейчас 93% интегральных схем, поставляемых в Россию, имеют американское происхождение. И, соответственно, около 95% всего российского «компьютерного хозяйства» разного уровня сложности и разного назначения использует импортное программное обеспечение.

Но это касается не только аппаратной и программной начинки домашних «персоналок» и личных телефонов, планшетов, игровых приставок и пр. Это касается в том числе и промышленной электроники, используемой в системах автоматического управления технологическими процессами, в системах автоматизированного проектирования, в системах управления банковскими операциями и т. д. Не говоря об имеющихся сегодня в стране суперкомпьютерах, многие из которых решают стратегические оборонные и другие задачи общегосударственного значения.

Некоторые эксперты утверждают, что эта проблема якобы не имеет серьезного значения.

Эта проблема якобы не имеет серьезного значения потому, что в реальности Россия напрямую закупает в США ничтожную долю своего микроэлектронного импорта (всего 0,4%). А все остальное «американское компьютерное железо», включая процессоры с топологией техпроцесса до 16 нанометров, в действительности поставляется в Россию из третьих стран. Либо из тех стран, которые приобрели это «железо» в США и перепродают всем желающим, но вовсе не намерены подключаться к какому либо американскому эмбарго против русских. Либо из тех стран, включая Тайвань, Малайзию, КНР и т. д., в которых в действительности изготавливается подавляющее большинство американских, европейских, японских, российских и т. д. компонентов микроэлектроники.

И эта проблема якобы не имеет серьезного значения потому, что большинство уязвимостей в программах достаточно легко «отлавливается» и ликвидируется либо производителями программ, заинтересованными в своей коммерческой репутации, либо российскими профессиональными пользователями этих программ.

Представляется, что такие оптимистические выводы при складывающихся сегодня глобальных мировых тенденциях обострения и усложнения «цифровых войн» — явно неосновательны и близоруки.

Они неосновательны и близоруки потому, что, повторим, большинство специалистов признают, что закладки «спящего» типа в современном сложнейшем «компьютерном железе» выявить практически невозможно никакими методами.

Они неосновательны и близоруки как потому, что большинство пользователей компьютерной техники не в состоянии выявлять уязвимости и скрытые каналы проникновения в сложнейшем программном обеспечении, так и потому, что это большинство пользователей соглашается с предлагаемыми производителем обновлениями программных продуктов, но не в состоянии оценить влияние обновлений на уязвимость и безопасность новых программных конфигураций.

Оптимистическая самоуспокоенность в вопросах применения чужого компьютерного «железа» и чужих программ («софта») неосновательна и близорука, наконец, потому, что она препятствует переходу пользователей на уже существующие отечественные аналоги компьютеров и софта даже в тех случаях, когда необходимость такого перехода диктуется стратегическими требованиями национальной безопасности.

На это счет стоит привести пару наиболее ярких и достаточно свежих примеров.

Так, в январе 2019 года появились сообщения о том, что ФГУП «Охрана» при «Росгвардии» в техническом задании на тендер по закупке 820 компьютерных моноблоков выставила требование по использованию в этих моноблоках процессоров, изготовленных по техпроцессу с размерностью не более 15 нанометров. Поскольку даже лучшие сегодняшние отечественные процессоры используют техпроцесс с размерностью не менее 28 нанометров, такое техзадание заведомо исключает выход на тендер российских компьютеров.

Аналогичная ситуация отмечается и в сообщении середины марта 2019 года о тендере Главного центра связи и защиты информации Министерства внутренних дел РФ, который намерен закупить по госзаказу 3500 компьютерных моноблоков. В техзадании на указанные моноблоки обязательным требованием к используемым процессорам выставлено условие используемой тактовой частоты не менее 3100 МГц. А поскольку ни один из рассмотренных ранее в нашем исследовании российских процессоров, в том числе новейшие «Эльбрусы», «Байкалы» и «Комдивы», не работает на тактовой частоте выше 1500 МГц, отечественная компьютерная техника из участия в тендере автоматически исключается.

Соответственно, в обоих приведенных тендерах исключается и возможность использования в приобретаемой нашими правоохранителями компьютерной технике отечественного программного обеспечения…

(Продолжение следует.)